Filecoin推出FWS(Filecoin We

原文作者:Beosin

不知道大家是否还记得今年 3 月,发生的那笔接近 2 亿美金的Euler Finance攻击事件。

经过 Euler Labs 与攻击者的多轮协商之后,攻击者已归还从协议中盗取的所有资金。

起初 Euler Finance 攻击者为了混淆视听,向某国家级背景黑客组织(也是 Ronin 安全事件的黑客)转移了 100 枚 ETH。随后,该黑客组织对 Euler 的攻击者发送了一条链上通知,要求其解密一条加密信息。

包含此通知的这笔交易中,这个国家级背景黑客组织向 Euler 攻击者发送了 2 枚 ETH。但专家称,该消息是一个网络钓鱼骗局,试图窃取 Euler 攻击者钱包的私钥。

难道是典型的「黑吃黑」?据了解,该国家级背景黑客组织长期以来一直对加密货币业务进行网络攻击,并组建了数个专业团队——来进行网络攻击并清洗被盗资金。

今天,我们就结合Beosin KYT反洗钱与分析平台, 起底这个国家级黑客都是如何对加密货币进行攻击和清洗的?

以下是该国家级背景黑客部分 APT 组织名信息:

图源 etda.or.th

最近国外情报公司分析了该国家级背景黑客组织(以下简称黑客组织)的攻击活动,其中包含了对加密货币的攻击。据研究人员称,黑客组织会使用网络钓鱼技术试图感染目标,然后拦截大笔加密货币转账,更改收款人地址,并将转账金额推至最大额,意图在单笔交易中耗尽账户资金。

黑客组织使用来自虚假或欺骗性角色的鱼叉式网络钓鱼电子邮件来接近他们的目标,在这些网站中包含虚假登录页面,诱骗受害者输入帐户凭据。

下图是黑客组织使用过的钓鱼邮件诱饵,针对加密货币专业人士:

图源卡巴斯基

国外情报公司观察到黑客组织使用恶意 Android 应用程序,这些应用程序针对希望获得加密货币贷款的中国用户,该应用程序和关联的域名可能会收集用户凭据。

黑客组织甚至会建立虚假的加密货币软件开发公司,以诱骗受害者安装看似合法的应用程序,这些应用程序在更新时会安装后门。

专家认为,黑客组织目前正在积极测试新的恶意软件传递方法,例如,使用以前未使用的文件类型(如新的 Visual Basic Script、隐藏的 Windows 批处理文件和 Windows 可执行文件)来感染受害者。

当黑客组织获取到用户主机权限时,会监视用户数周或数月以收集键盘记录并监控用户的日常操作。

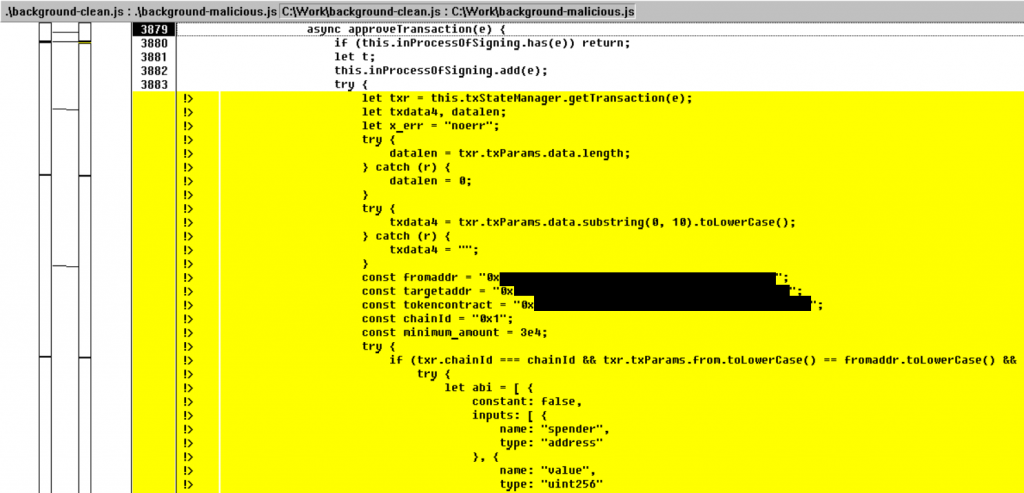

如果黑客组织发现目标用户使用了浏览器扩展钱包(如 Metamask)时,他们会将扩展源从 Web Store 更改为本地存储,并将核心扩展组件(backgorund.js)替换为篡改版本。

下图对比显示了两个文件:一个合法的 Metamask background.js 文件及黑客篡改代码的变体,修改的代码行以黄色突出显示。

图源卡巴斯基

用户交易的详细信息会通过 HTTP 自动提交到黑客的 C 2 (命令与控制)服务器:

图源卡巴斯基

在这种情况下,黑客设置了对特定发件人和收件人地址之间交易的监控。从而在发现大额转账时触发通知并窃取资金。

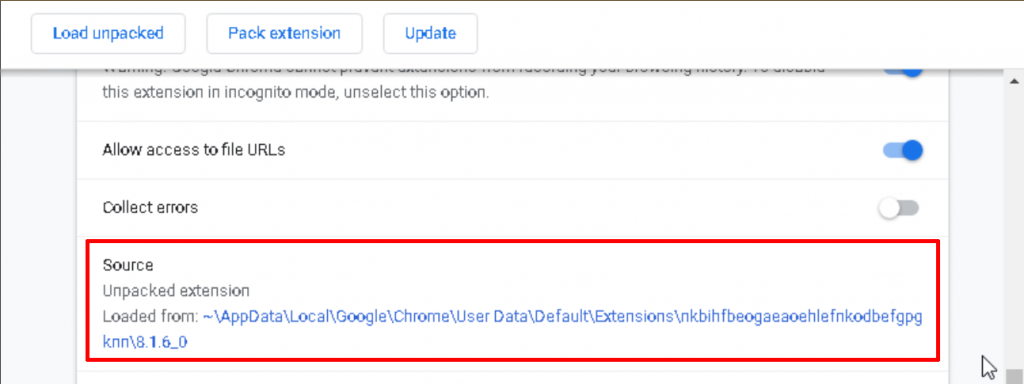

下图是一个被木马化的扩展:

图源卡巴斯基

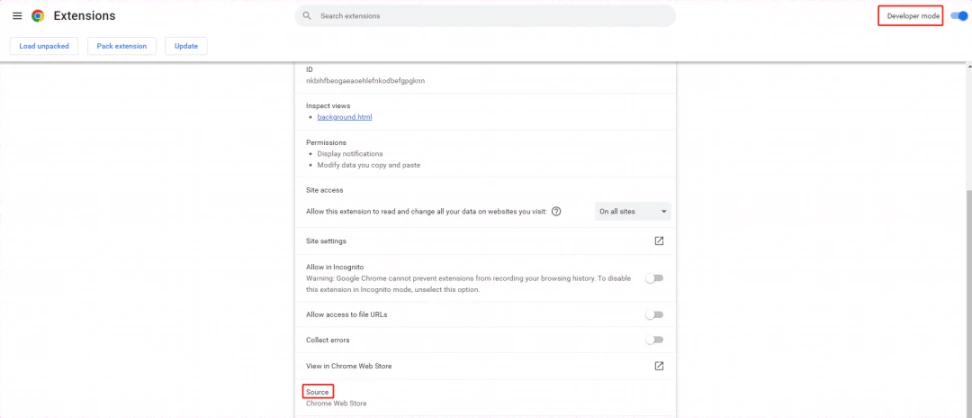

以防万一,需注意浏览器是否选择开发者模式, 如果使用的开发者模式,确保重要扩展来自网上商店:

Beosin 安全研究团队同样发现,黑客组织可能会通过社会工程手段,如仿冒交易平台、发送欺诈性电子邮件等,来欺骗用户将加密货币转移到他们的账户中。

仿冒交易平台:伪装成知名的加密货币交易平台,通过仿冒的网站或应用程序,欺骗用户输入自己的账户信息,从而窃取用户的资产。

资金盘诈骗:创建虚假的加密货币资金盘,向用户承诺高额回报,并引导用户进行投资,然后将用户的资金转移到其他账户,并关闭资金盘。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier