PEPE 上币安了,谁将成为下

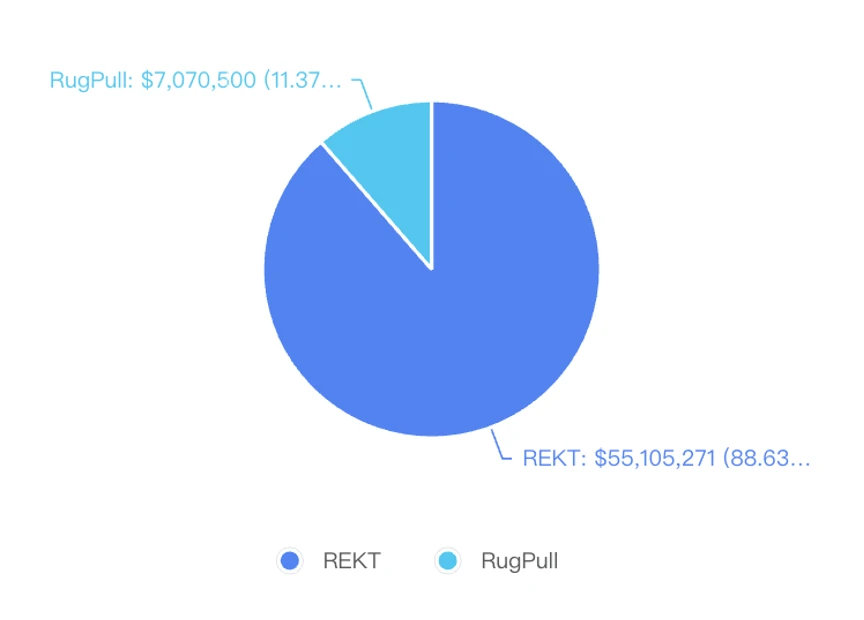

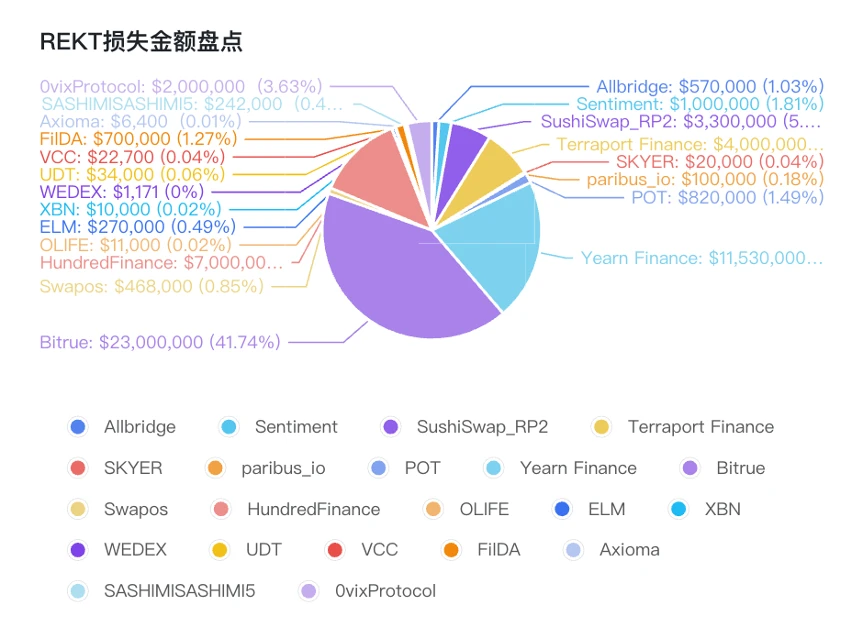

2023 年4 月安全事件共造约6000 万美金的损失,与上个月相比,损失金额有所降落,但安全事件数量依旧不减。其中,Yearn Finance因参数配置错误,导致了1000 多万美金的损失。同时,有一些已经出现过的漏洞,也出现在Arbitrum链上。此外,RugPull的数量依旧不减。社交媒体诈骗等事件依旧高发,Twitter项目方账户伪造与官方Discord被攻击发布钓鱼链接层出不穷。

No.1

4 月2 日,Allbridge_io 项目被闪电贷攻击,损失约57 w美金,主要原因是通过闪电贷对0x 179 a这个池子的价格进行操纵,从而获利。攻击者通过闪电贷,先存入0x 179 a 500 m BUSD, 然后通过调用swap,将bsc_usd转化为busd, 同时,对0x 179 a池子进行提现,最终将该池子的busd掏空,然后再调用swap,将busd转化为bsc_usd, 因该池子被破坏,最终将4 w个busd, 转化成78 w个bsc_usd出来。

攻击交易:

•https://www.oklink.com/cn/bsc/tx/0x 7 ff 1364 c 3 b 3 b 296 b 411965339 ed 956 da 5 d 17058 f 3164425 ce 800 d 64 f 1 aef 8210

攻击者地址:

•https://www.oklink.com/cn/bsc/address/0x c 578 d 755 c d5 6255 d 3 ff 6 e 92 e 1 b 6371 ba 945 e 3984

No.2

4 月5 日,Sentiment协议被闪电贷攻击,损失约100 w美金,其核心原因是一个重入导致的价格错误。攻击者先执行Balancer Valut的joinPool进行了质押,然后调用exitPool进行提币,在exitPool中,会将剩余的ETH转到攻击合约,此时,会调用攻击合约的fallback函数,攻击者在fallback中进行了borrow操作,会导致整个供应减少,从而影响价格。

攻击交易:

•https://www.oklink.com/cn/arbitrum/tx/0x a 9 ff 2b 587 e 2741575 daf 893864710 a 5 cbb 44 bb 64 ccdc 487 a 100 fa 20741 e 0 f 74 d

攻击者地址:

•https://www.oklink.com/cn/arbitrum/address/0x dd 0 cdb 4 c 3 b 887 bc 533957 bc 32463977 e 432 e 49 c 3

No.3

4 月9 日,SushiSwap 中RouteProcessor 2 被攻击,损失约330 w美金,其核心原因是RouteProcessor并没有验证用户提供的route参数,导致攻击者可以指定恶意的pool,然后在恶意的pool中实现了swap接口,并利用uniswap V3 SwapCallback回调函数,对RouteProcessor 2 的授权用户进行盗币操作。

攻击交易:

•https://www.oklink.com/cn/eth/tx/0x ea 3480 f 1 f 1 d 1 f 0 b 32283 f 8 f 28 2c e 16403 fe 22 ede 35 c 0 b 71 a 732193 e 56 c 5 c 45 e 8

No.4

4 月10 日,Terraport Finance被攻击,损失约400 w美金。

No.5

4 月10 日,Meta Skyer (SKYER)被闪电贷攻击,损失2 w美金

攻击交易:

•https://www.oklink.com/cn/bsc/tx/0x ee 1 bc 3d 0 b 5 b 9 bbbe 3 fa 47730774 a 391491 f 583 a 602 afb 0969 f 53 2d 521975137 d

No.6

4 月11 日,@paribus_io项目被攻击,损失约10 w美金,其核心原因是一个老版本Compound V2中的一个重入漏洞。

攻击交易:https://www.oklink.com/cn/arbitrum/tx/0x 0 e 29 dcf 4 e 9 b 211 a 811 caf 00 fc 8294024867 bffe 4 ab 2819 cc 1625 d 2 e 9 d 62390 af

No.7

4 月12 日,MetaPoint ($POT)被攻击,损失约82 w美金,其核心原因是在每次deposit$POT的时候,会创建一个新合约,来存放用户资产,但这个合约中的approve函数是public的,允许任何人转移他们的资产。

攻击交易:https://www.oklink.com/cn/bsc/tx/0x ccd 12 f 22629 b2c 4 2d 2 b 68036 2d adbd 1 b 3d 89 cb 4 a 87 a 8 c 9 b 297766 b 4974 c 6 ad 34

No.8

4 月13 日,Yearn Finance被攻击,共损失约1153 w美金,其核心原因是yUSDT的合约配置错误,将其配置成了USDC的地址。

相关交易:

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier