盘点由Binance Labs支持且已

来源:DODO Research

*特别感谢 EigenPhi 团队提供的高质量 MEV 数据,同时感谢 EigenPhi 研究员 Yixin 和 Sophie 参与文章讨论,这些数据和建议对我们的分析至关重要。

黑森林中总藏匿着诱人的财富。MEV(Maximal Extractable Value,最大可提取价值)以先到先得的方式从用户手里提取价值。从优先天然气拍卖(PGA)引起的区块拥塞问题,到验证者和区块构建者之间可能存在漏洞,引发了对以太坊生态系统内公共问题的担忧。

AMM 是 MEV 提取过程中最直接的一环,由于内存池无需许可的可见性,DEX 用户会不可避免地面临遭受 MEV 机器人攻击的风险。同时,套利机器人在提高 AMM、市场的价格发现效率方面发挥着至关重要的作用。

在这份报告中,我们从 DEX 整体常见的 MEV 的分类及其市场规模出发,对 DEX MEV 发展阶段建立大体的认识。放大镜拉近,从区块浏览器对 MEV 案例剖析。在对比和理解不同 DEX 中 MEV 的特点中,探索 MEV 的解决方案与发展方向。

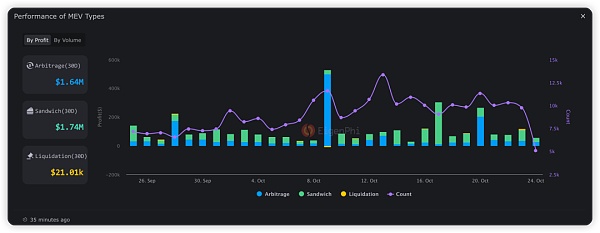

DEX MEV 的主要分为三种,三明治攻击(Sandwich)、套利(Arbitrage)和清算(Liquidation)。根据 EigenPhi 的数据,过去 30 天,以太坊上套利 MEV 发生 $1.64M,三明治攻击 MEV 发生 $1.74M,清算 MEV 发生 $21.01K。可见,套利和三明治是 DEX MEV 利润来源的主要形式,占 99.38%,也是本报告讨论的重点。

清算(Liquidation)三明治攻击(Sandwich)套利(Arbitrage)在过去 30 天的表现,来源:EigenPhi

展开之前,简单介绍一下三种 MEV 类型攻击的原理:

三明治攻击:攻击者通过监视未确认的交易,通过贿赂矿工,在目标交易之前和之后插入自己的交易,从而影响目标交易的价格并从中获利。

套利:在 DEX 环境中,套利通常涉及利用不同交易平台之间的价格差异。由于 DEX 的去中心化特性,价格更新可能会滞后。套利者可以通过在一个平台上购买低价资产,并在另一个平台上以高价出售同样的资产来实现利润。

清算:当借款人的抵押品价值跌至预定阈值以下时,会触发清算事件。此时,协议允许任何人对抵押品进行清算,立即偿还债权人。当清算线被触发时,清算机器人会在其后插入一笔清算订单获得费用。

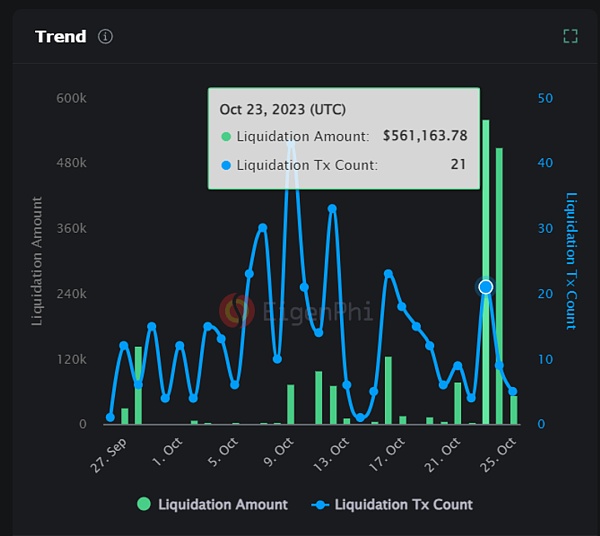

从数据可以看出,清算 MEV 不是经常发生的,大额的清算攻击通常发生在极端行情,从清算 MEV 的攻击原理出发,这点并不难理解。比如,由于 BTC 在 10 月 23 日和 24 日出现 10 个点的拉升,清算 MEV 的交易量在当日高达 $561K,明显高于其他时间。

清算 MEV 的规模和数量,来源:EigenPhi

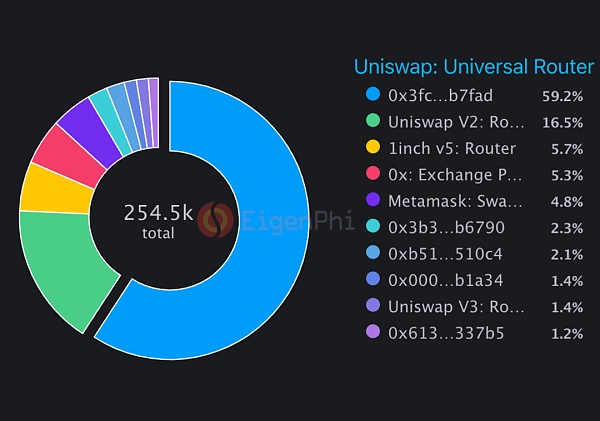

三明治攻击绝大部分都发生在头部 DEX,Uniswap 中,占据约 3/4 的市场份额。紧随其后的来自聚合器。1inch v5: Aggregation 和 0x: Exchange 平分秋色,共占 MEV 总量的 10%。Metamask: Swap Router 占 4.8%。

三明治攻击在各个路由中分布,来源:EigenPhi

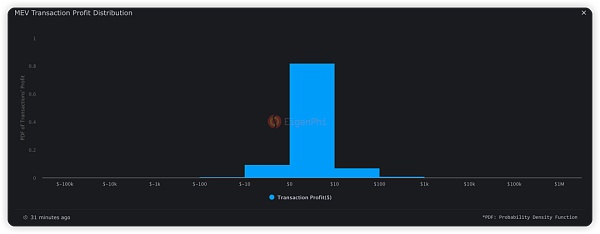

82.18% 的单笔获利金额在 $0-$10 之间,6.84% 在单笔获利 $10-$100,9.28% 单笔亏损 $10-$100。

MEV 利润分布,来源:EigenPhi

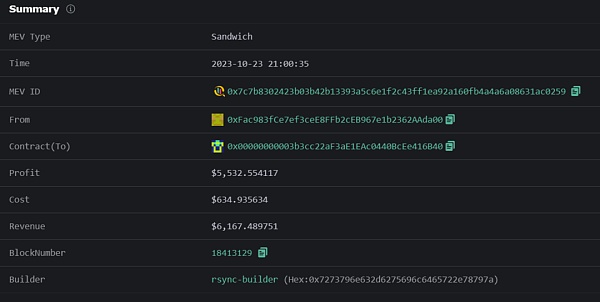

为了理解 MEV 的发生过程,弄清楚 MEV 机器人的收益计算,从 EigenPhi 的网站上,我们选择了近期发生的一笔 三明治攻击作为例子,详解 MEV 攻击的全过程。这是一笔发生在 2023-10-23 21:00:35 的三明治攻击。攻击者花费了 $634.93,收入 $6,167.48,获利 $5,532.55。

MEV 攻击解读示例,来源:EigenPhi

整个三明治攻击过程分为三个步骤:Front-run,Victim,Back-run。这三笔事务紧密排列,依次打包在区块 18413129 中。为了更好阐述每个步骤,我们使用了 Etherscan 中的 Tag 功能对地址进行了标记,受害者 txn 的 from 地址标记为“受害者”,front-run 和 back-run 中的交互地址标记为“攻击者”,其余标签来自网络。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier