这次Pi币真的上线主网了!

安全事件,在传统金融已然不少见,而在黑暗森林般的匿名币圈,更是司空见惯的存在。

数据显示,仅刚刚过去的5月,加密圈就发生了37起典型安全事件,因黑客攻击、钓鱼诈骗和Rug Pull造成的总损失金额达1.54亿美元,较4月增长约52.5%。

就在6月3日,两起安全事件再度发生,与其他事件略微不同的是,两起事件都与大型交易所相关联,过程也颇为离奇,只是故事的最后,也是有人欢喜有人忧。

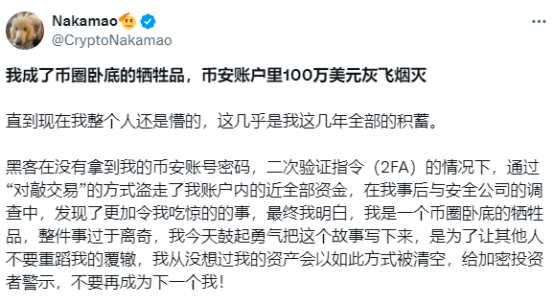

6月3日,一位网名为Nakamao的用户在 X 平台发布的长文被疯传,其在文中提到“自己成为了币圈牺牲品,币安账户里100万美元灰飞烟灭。”在娓娓道来的自述中,一环接一环的黑客盗窃揭开了序幕。

据称,5月24日,Nakamao尚在工作途中,所有的通讯设备并未离身,但就在这种看似万无一失的背景下,黑客却在没有拿到币安账号密码、二次验证指令(2FA)的情况下,利用对敲交易盗走了其账户里所有的资金。

对敲交易,简而言之,在流动性稀缺的交易对中进行大额交易,通过交易方大规模买入去接盘黑客账户的抛售,最后,对方以某个山寨币种获得了实际资金或稳定币,而买家则接手了卖家手中的山寨币。该种盗窃方式在交易所并不罕见,在22年,FTX就因3commas API KEY 泄露发生过高达600万美金的对敲盗窃,当时的SBF用钞能力兑付摆平了此事。而后,币安也相继发生过大规模对敲交易。但这种模式的歹毒之处就在于,对于风控欠佳的交易所而言,只是很平常的交易行为,不存在异常的盗窃。

在这起案件中,QTUM/BTC、DASH/BTC、PYR/BTC、ENA/USDC和NEO/USDC被选中,利用用户的大额资金购入上涨超20%。而黑客的所有操作,用户都并未发现,直到1个多小时后查看账户信息才发现异常。

根据安全公司的回复,黑客通过挟持网页Cookies的方式操纵用户账户,简单来说就是利用了网页端保存的终端数据。举一个典型的例子,我们在互联网进入某个界面时,不需要账户密码登录,因为此前已然留下了历史访问与默认记录。

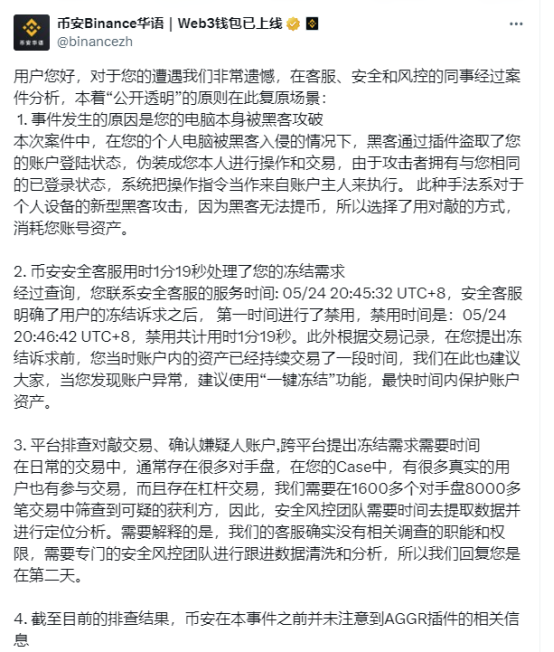

事情到这,或许仅仅是用户自身疏忽造成的,然而,后续却变得更加诡异了起来。在被盗后,Nakamao第一时间与客户以及币安联合创始人何一取得了联系,将UID交给安全团队,寄希望在短时间内将黑客资金冻结。但币安工作人员却耗时了长达1天才通知Kucoin和Gate,没有丝毫意外,黑客资金早已不翼而飞,而且黑客仅用了一个账户,并未分散账户,就安然无恙的从币安提走了所有的资金。在整个过程中,用户不仅没有收到任何的安全提醒,更为讽刺的是,由于大额交易的买入,第二日,币安竟还给其发出了现货做市商的邀请邮件。

在事后的复盘中,一个平平无奇的Chrome插件Aggr又进入了Nakamao的视野。该插件用于行情数据网站查看,据被盗者描述,其看到有多个海外KOL进行推广长达数月时间,于是出于自身需要,进行了下载。

在这里简单进行科普,插件实际上是可以进行多项操作的,理论上而言,它不仅可以通过恶意扩展登录交易账户,访问用户的账户信息进行交易,还可提取资金与修改账户设置,核心原因就在于插件本身具备广泛的权限访问、操作网络请求、访问浏览器存储、操作剪贴板等多项功能。

在发现插件有问题后,Nakamao马上找到KOL进行询问,并告诫KOL通知用户停用此插件,但没想到,回旋镖就在这一刻,插到了币安。据Nakamao最初自述,币安此前就已了解到该插件的问题,在今年3月就有类似案件发生,而币安也在此后追踪到了黑客,或是为避免打草惊蛇,没有及时通知暂停产品,且还让KOL继续与黑客保持联络,而在此阶段,Nakamao就成了下一个受害者。

仅用Cookies就能登录进行交易,币安机制必定也是存在一定问题,但本身事件又切实由用户自身疏忽引起,追责成为了难题。

果不其然,事后币安对此的回应,又在市场上引起了轩然大波。除了官方账号复盘称本身原因是黑客攻击外,币安并未注意到AGGR插件的相关信息外,在一个微信群中,何一也对此事件评论道“这个事用户自己电脑被黑,神仙难救,币安也没办法赔偿用户自己设备中招。”

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier