这次Pi币真的上线主网了!

编译:吴说区块链

2023 年 7 月 22 日,加密支付提供商 CoinsPaid 被黑客盗取了 3730 万美元。据安全公司调查,攻击者为 Lazarus 黑客团队。本文为 CoinsPaid 所撰写的黑客攻击细节,以为其他加密从业者提供宝贵经验。

以下为内容全文(原文链接):

与攻击相关的 Lazarus 黑客团队

根据我们的内部调查,我们有理由怀疑顶级黑客组织 Lazarus 可能是对 CoinsPaid 进行攻击的幕后黑手。黑客使用了 Lazarus 在最近的 Atomic Wallet 攻击案件中所用的相同策略和洗钱方案。

Lazarus 组织被媒体宣传为「当今全球顶级网络威胁组织」,在世界各地开展黑客活动。尽管成员的数量和他们的名字尚未得到确切确定,但这个网络犯罪组织与朝鲜政府有关。

从 2009–2013 年,「特洛伊行动」是 Lazarus 发起的第一次重大攻击,针对的是美国和韩国的政府网站。

2014 年,Lazarus 因其对索尼影业的黑客攻击而获得全球认可:肇事者释放了公司的机密文件,包括关于员工、他们的工作合同甚至他们的家庭成员的信息。

2017 年,Lazarus 再次出手:WannaCry 勒索软件攻击是 2017 年 5 月的全球性网络攻击,目标是运行 Microsoft Windows 操作系统的计算机,通过加密数据并要求比特币赎金。该次黑客攻击持续了 4 天,并导致全球范围内超过 300,000 台计算机被感染。

随着加密市场越来越受欢迎并在资本化中增长,Lazarus 团队开始针对众多加密货币平台。到目前为止,受害公司的名单包括超过 20 家公司,其中包括 Axie Infinity (6.25 亿美元 )、Horizon Bridge (1 亿美元 ) 和 Atomic Wallet (1 亿美元 )。

关于 Lazarus 的长期目标和攻击频率增加的原因有很多猜测。许多专家认为,该团队的活动是朝鲜希望获得外汇的延伸。

黑客花了 6 个月的时间跟踪和研究 CoinsPaid

我们现在知道,Lazarus 花了半年的时间试图渗透 CoinsPaid 系统并查找漏洞。 自 2023 年 3 月以来,我们不断记录到针对公司的各种类型的未成功攻击,从社会工程到 DDos 和暴力破解。 在 2023 年 3 月 27 日,CoinsPaid 的主要工程师收到了来自一个所谓的乌克兰加密处理创业公司的请求,该请求包含了关于技术基础设施的一系列问题,这已经得到了公司的 3 位主要开发人员的确认。 在 2023 年 4–5 月,我们经历了 4 次针对我们系统的主要攻击,目的是获得 CoinsPaid 员工和客户的账户访问权限。针对我们团队成员的垃圾邮件和网络钓鱼活动持续不断且极具攻击性。 在 2023 年 6–7 月,进行了一场涉及贿赂和假雇佣关键公司人员的恶意活动。 在 2023 年 7 月 7 日,针对 CoinsPaid 的基础设施和应用程序进行了一次大规模、精心计划和准备的攻击。从 20:48 到 21:42,我们记录了异常高的网络活动:涉及了超过 150,000 个不同的 IP 地址。

犯罪者的主要目标是诱骗关键员工安装软件来远程控制计算机,从而渗透和访问 CoinsPaid 的内部系统。经过 6 个月的失败尝试,黑客们终于在 2023 年 7 月 22 日成功地攻击了我们的基础设施。

社会工程 — — 2023 年「最危险」的安全威胁

由于不可能在未获得员工计算机访问权限的情况下从外部入侵 CoinsPaid 系统,攻击者使用了高度复杂且有力的社交工程技术。根据 CS Hub 的研究结果,75% 的网络安全专家认为社交工程和网络钓鱼攻击是网络安全方面的头号威胁。

假冒 LinkedIn 招聘、贿赂和操纵员工

来自加密货币公司的招聘人员通过 LinkedIn 和各种消息传递工具联系了 CoinsPaid 的员工,提供了非常高的薪酬。例如,我们的一些团队成员收到了月薪为 16,000–24,000 美元的工作邀约。在面试过程中,罪犯试图诱使候选人安装 JumpCloud Agent 或一个特殊程序以完成技术任务。

JumpCloud 是一个目录平台,允许企业验证、授权和管理用户和设备,据说在 2023 年 7 月被 Lazarus Group 黑客入侵,目的是针对其加密货币用户。

尽管您可能认为在员工的计算机上尝试安装恶意软件是明显的,但黑客花了 6 个月的时间了解 CoinsPaid 的所有可能细节、我们的团队成员、我们公司的结构等等。像 Lazarus 这样的顶级黑客团队能够创建一个完全可信的故事来利用潜在的目标。

逐步追踪攻击步骤

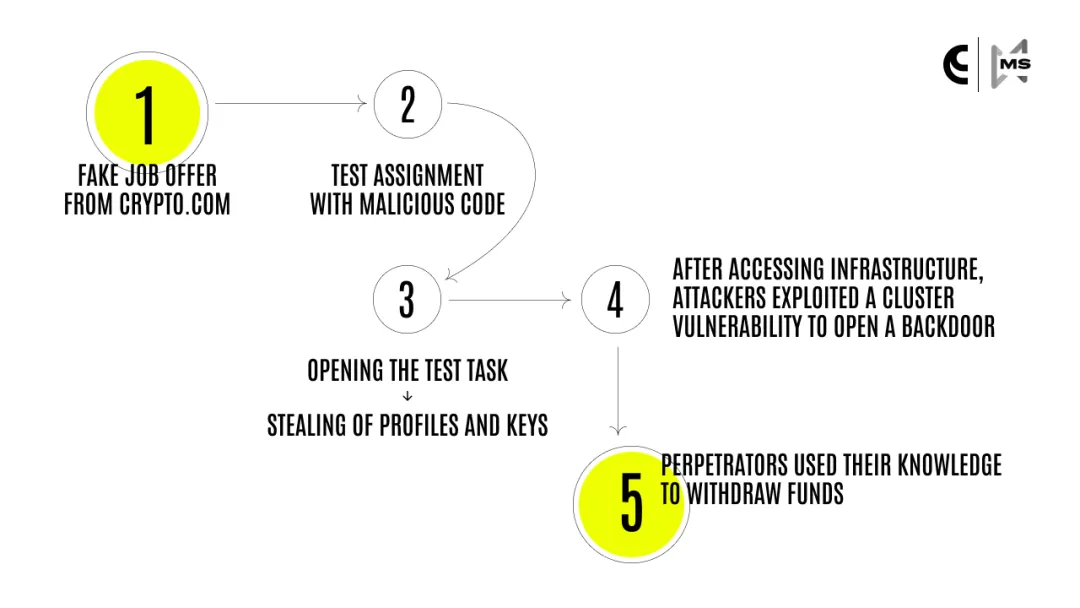

在现代高度数字化的世界中,欺骗一个人比欺骗计算机软件容易得多。通过操纵 CoinsPaid 的一名员工,黑客成功地攻击了我们的基础设施。 我们的一名员工回应了来自 Crypto.com 的工作邀请。 在参与面试时,他们收到了一个测试任务,该任务要求安装带有恶意代码的应用程序。 打开测试任务后,从计算机上窃取了资料和密钥以与公司的基础设施建立连接。 获得对 CoinsPaid 基础设施的访问权限后,攻击者利用集群中的一个漏洞并打开了一个后门。 在探索阶段,知识犯罪者获得的信息使他们能够复制与区块链的交互接口的合法请求,并从我们的运营存储库中提取公司的资金。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier