Bankless:重审以太坊Rollu

零知识证明技术:点亮 DeFi 的新星

原文作者:LZ

一、引言

去中心化金融(Decentralized Finance,简称 DeFi)是当前金融创新领域的重要发展方向。在 DeFi 中,对交易信息的隐藏和用户隐私的维护是至关重要的。随着 DeFi 的不断扩展和深化,各类项目层出不穷,充满了活力。而零知识证明(Zero-knowledge proof,简称 ZK)技术的应用,为 DeFi 的隐私保护开辟了新的可能。ZK 技术使得一方可以向另一方证明他们知道某个信息,而无需透露任何关于该信息的具体细节。这种技术在诸如ZigZag、unyfy以及 OKX 的ZK DEX等 DeFi 项目中的应用,极大地强化了 DeFi 的隐私保护能力,尤其是对于交易信息的保护。可以预见,ZK 技术的广泛应用将带来对 DeFi 以及整个加密货币领域处理方式的革新,推动整个领域的未来发展,实现重大突破。

二、DeFi 中的隐私挑战

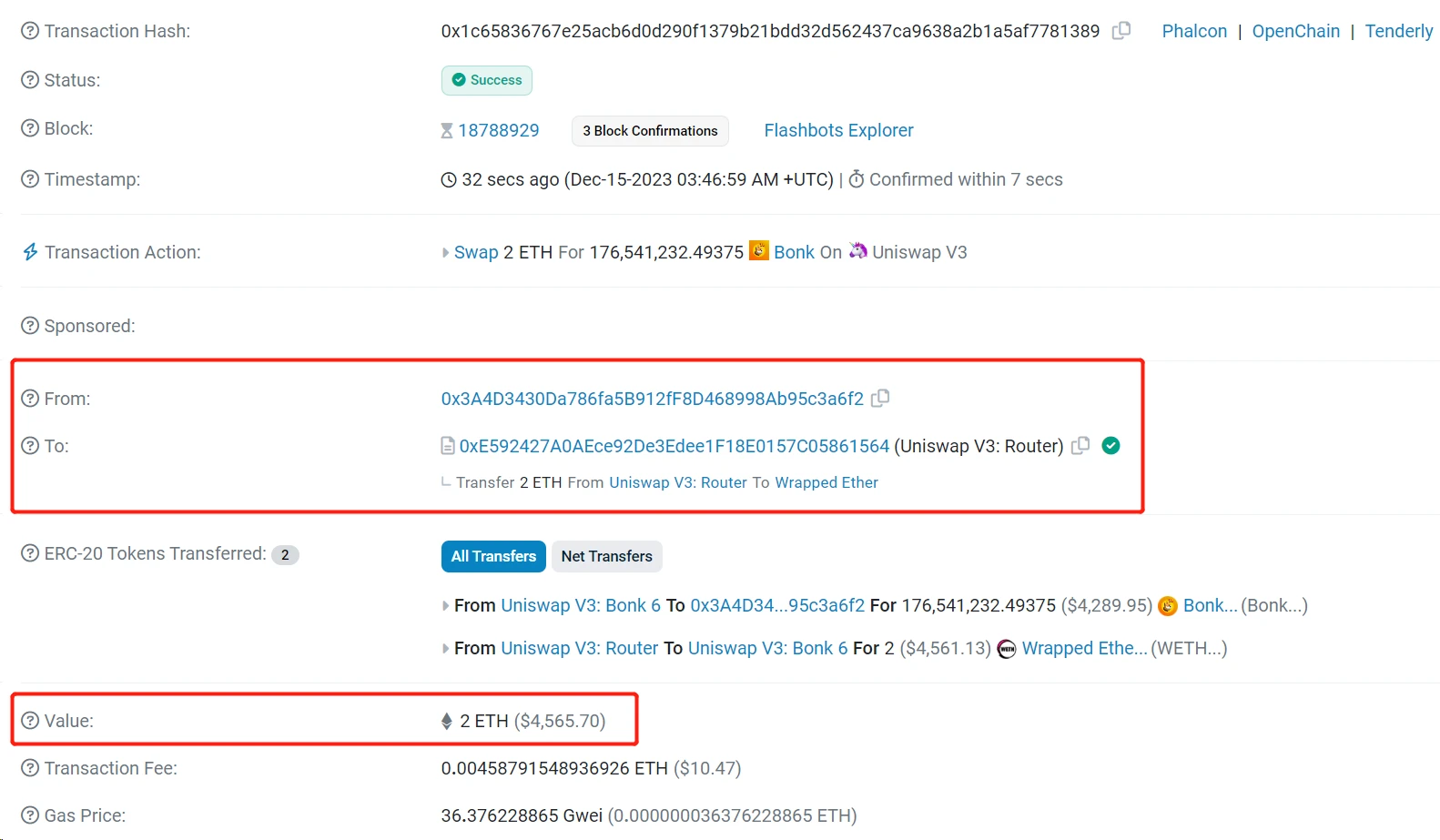

区块链上没有秘密,DeFi 的数据透明度也是无可争议的。以 Uniswap V3上的某一笔交易为例,我们可以通过 Etherescan 网站轻松查看该交易详情(如图 1 所示)。例如,地址 0 x 3A 4 D...a 6 f 2 在 Uniswap V3上用 2 WETH 兑换了 17, 654, 123, 249, 375 Bonk,交易费用为 0.0046 Ether。这些交易中的发送者(From)、接收者(To)、交易金额(Value)以及手续费(Transaction Fee)等关键信息都是公开可查的。

图 1 在 etherescan 上公开的交易细节

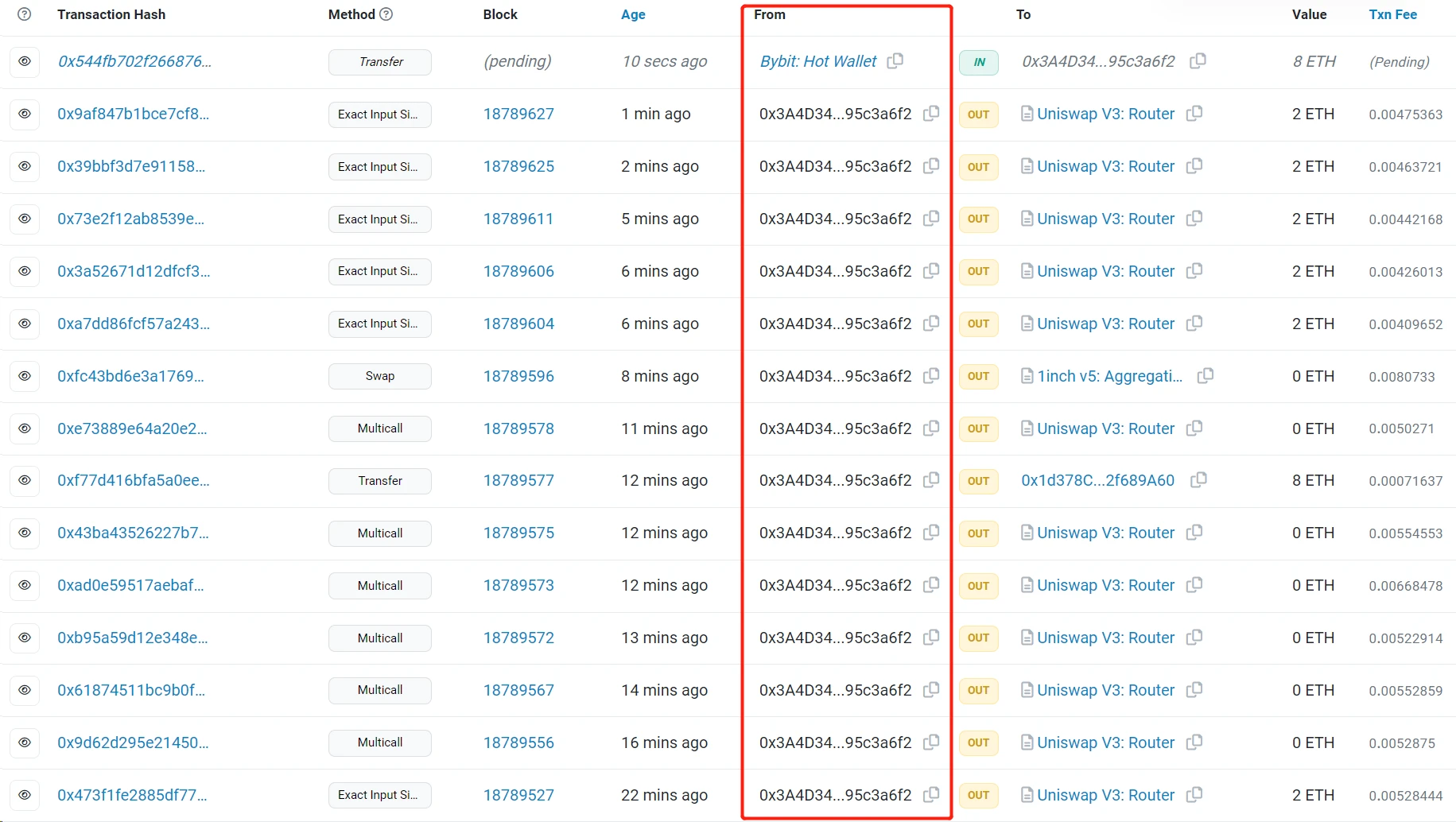

我们还可以查看 0 x 3A 4 D...a 6 f 2 地址下的所有交易记录(如图 2 所示),如果条件允许,还可以推测出此地址在现实世界中的真实身份。

图 2 特定地址的所有交易列表在 etherescan 上是公开的

然而,DeFi 的数据透明度可能会带来一些不利影响。如果你是一个 DeFi 巨鲸,你的每一笔交易都可能会引起市场的关注,比如,当某巨鲸从币安提取1124 万枚 WOO(约合 420 万美元),这笔交易就会引起广泛关注。同样,任何大额支付或机构级的交易行为,也可能引发公众的广泛关注。

市场的其他参与者可能会根据这些交易行为作出买卖决策,从而对你的投资策略产生不利影响。比如,你在某个项目中投入了大量资金,但一旦你的交易被市场察觉,其他投资者可能会紧随其后,导致资产价格上涨,进而增加你的投资成本。此外,你的售出操作也可能引发市场恐慌,导致价格下跌,影响你的投资回报。

这种情况突显了 DeFi 项目和用户对隐私保护的迫切需求。如果我们不希望自己的交易细节被公众知晓,可以选择让 DeFi 交易的某些信息保持私密。

ZK 技术在隐藏交易细节的同时,能确保交易的合法性。用户需要提交两类信息:一是部分隐藏细节(如交易接收方或金额)的交易(即隐私交易),二是关于这些隐藏信息的 ZK 证明。验证一个隐私交易的合法性,实际上是在验证相应的 ZK 证明。

三、解锁 DeFi 潜力:ZK 技术带来的机遇

3.1 ZK 技术在抵御抢跑交易中的作用

假设你有幸得知一家大公司即将购买大量的某种资产,你可能会选择先于这家公司购入这种资产。然后,当这家公司的大量购买行为推高了资产价格后,你再将其卖出,从而获取利润。在这种情况下,你先于大公司进行的交易就构成了抢跑交易。

抢跑交易是一种在金融交易中的投资策略,通常发生在交易所中,比如 Uniswap。这是因为在区块链中的交易是公开的,而且交易确认需要一定的时间。因此,一些恶意的交易者可能会通过提高交易 Gas 费用,让自己的交易优先于其他人的交易被挖矿确认,以此来达到抢跑交易的目的。

抢跑交易会给其他的交易者造成损害,因为它改变了原本的交易环境,使得其他交易者的交易可能无法按照原计划进行。另一方面,攻击者发起抢跑交易的目的也是为自己牟利,他们可以在价格变动前获取利润。因此,很多 DeFi 项目也在尝试通过各种方式来防止抢跑交易的发生。

ZK 技术在抵御抢跑交易中可以发挥关键作用。以下,以去中心化交易所(Decentralized Exchange,简称 DEX)中的三明治攻击为例,这也是一种常见的抢跑交易类型,进行案例分析。

3.1.1 案例分析:DEXs 中的三明治攻击

什么是三明治攻击?

假设在一个 DEX 上,有一个流动性池,其储备状态为 100 ETH / 300, 000 USDT。Alice 发起了一笔购买 USDT 的交易,即以 20 ETH 交换 USDT。当她提交交易时,DEX 会根据当前流动性池的储备状态返回一个结果,告诉 Alice 可以买到大约 50, 000 USDT。但实际上 Alice 最后只拿到了 45, 714 USDT。

这里,我们先来简单了解一下为什么 Alice 能够用 20 ETH 购买到 50, 000 USDT。该 DEX 采用了自动做市商模式(Automated Market Maker,简称 AMM),通过恒定乘积做市商算法(Constant Product Market Maker,简称 CPMM)自动计算买卖价格。CPMM 是目前普及度较高的自动做市商算法,通过保持交易池中两种资产乘积的恒定,以实现流动性供应并自动调整资产价格。在这个例子中,通过公式 50, 000 = 300, 000-( 100* 300, 000)/( 100+ 20)(假设没有手续费)计算出 Alice 能够买到的 USDT 的数量。

Alice 并没有买到预期数量的 USDT,这是因为她遭到了三明治攻击。

三明治攻击主要发生在基于 AMM 的 DEXs 中。在三明治攻击中,攻击者在受害者的常规交易周围放置两笔交易以操纵资产价格并从受害者的损失中获利。这两笔交易分别是抢先交易和追单交易,常规交易之前的交易被称为抢先交易,常规交易之后的交易被称为追单交易。

那么,Alice 遭到的三明治攻击到底是如何进行的呢?如图 3 所示。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier