「胖应用链」理论:应用

北京时间 2023 年 10 月 31 日 12: 39: 23 ,Unibot 发生漏洞恶意利用,损失了 64 万美元的资产。攻击者利用 Unibot 路由器合约中的“arbitrary call”漏洞,将价值 64 万美元的各种预先授权给路由合约的代币转移到自己名下。

让我们先来了解一下此次事件的漏洞分析和攻击过程。

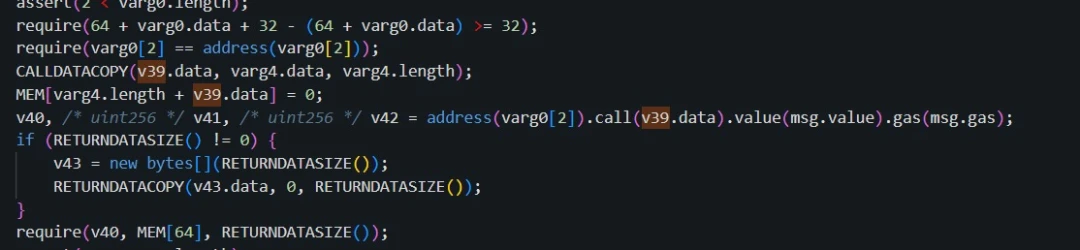

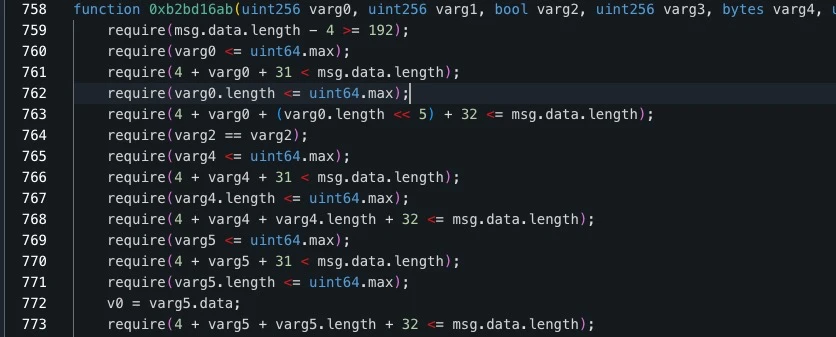

函数 0xb2bd16ab()未正确检查输入参数,特别是 varg 0 和 varg 4 ,这两个参数被用于任意调用外部代币合约并执行‘transferFrom()’方法。

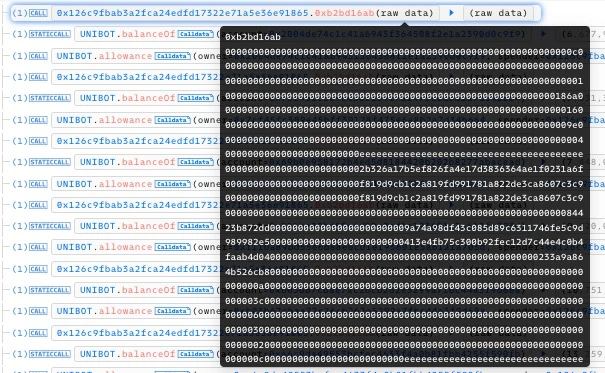

攻击从北京时间 31 日 12: 39: 23 开始,持续到了 31 日的 14: 09: 47 。在此期间,攻击者执行了 22 次攻击交易,调用了攻击合约上的"0x5456a7bf()"方法,该方法反复调用 Unibot 路由器合约中的"0xb2bd16ab()"方法,将各种代币从受害者地址转移到自己的账户。

总共有 42 种代币通过路由器从 364 个受害者地址转移到了攻击者手中,漏洞利用者随后出售了这些代币,获得总计 355.5 ETH(约合 64 万美元)。

Unibot 团队稍后做出回应,部署了新的路由器合约。在其官方 X 账号中他们还宣布了对所有受害者的赔偿计划。目前所有 355.5 ETH 已被转入 Tornado.Cash。

此次攻击与此前的 Maestrobot 事件非常相似。10 月 25 日,CertiK Alert 即在 X 平台发布警告称,Telegram 机器人项目 Maestro Bots 路由器合约遭受攻击,导致损失约 50 万美元。

Telegram 机器人是Web3.0 世界中的一个新兴领域,它让用户能够通过 Telegram 界面进行各种 DeFi 操作,同时将代币整合其中。然而,如何区分真正的创新和令人迷惑的假象也变得越来越复杂。

CertiK 安全团队对 CoinGecko 的 Telegram 机器人代币列表中的 61 个项目进行了研究,发现近 40% 的项目疑似处于休眠状态、可能存在欺诈现象,或面临无法从大幅抛售中恢复的风险。这些平台的交易机制无疑是创新的,但许多都缺乏关键的技术细节,尤其是应用内钱包私钥管理的相关信息。我们建议用户在这些平台上操作需格外谨慎,尽量减少与其交互,并避免长期储存资产。

Telegram 机器人是通过 Telegram 聊天程序运行的自动化程序。它们可以进行交易、向用户提供市场数据、评估社交媒体上的情绪,并通过 Telegram 界面发起的执行命令与智能合约进行交互。这种类型的机器人已存在多年,但近年来它们随着 Telegram 机器人代币的出现而备受关注。

Telegram 机器人代币是集成到 Telegram 机器人中的原生代币,主要用于多样化的交易功能,如执行 DEX 交易、跨钱包管理投资组合、Yield Farming 以及其他与 DeFi 相关的可行操作。这些代币本质上允许用户仅通过与 Telegram 界面的交互就能对接整个 DeFi。如果这些程序能够长期保持安全和正常运行,可能会对 DeFi 的整体可访问性带来重大影响。

今年 7 月 20 日之后,这些代币的受欢迎程度急剧上升,一些代币的涨幅甚至超过了 1000% 。这种趋势反映了Web3.0 社区中常见的周期性狂热,其驱动力来自 X 平台(前 Twitter)上Web3.0 货币社区的叙事共鸣。

尤其是 Unibot 崭露头角之后,又涌现出了大量 TBT。而截至 2023 年 8 月 3 日,CoinGecko 的机器人代币栏目已经列出了 61 个此类系统。

免责声明:数字资产交易涉及重大风险,本资料不应作为投资决策依据,亦不应被解释为从事投资交易的建议。请确保充分了解所涉及的风险并谨慎投资。OKEx学院仅提供信息参考,不构成任何投资建议,用户一切投资行为与本站无关。

和全球数字资产投资者交流讨论

扫码加入OKEx社群

industry-frontier